ນັກວິໄຈຈາກ

BlackBerry

Cylance ໄດ້ອອກມາປະກາດເຖິງການຄົ້ນພົບການໂຈມຕີແບບໃໝ່ທີ່ອາໄສແຟ້ມສຽງນາມສະກຸນ

.WAV

ໃນການຊ່ອມ Backdoor ແລະ Monero Cryptominer ເພື່ອໃຊ້ໃນການໂຈມຕີ

ກ່ອນໜ້ານີ້ການເຊື່ອງ

Payload

ສຳລັບໃຊ້ໃນການໂຈມຕີນັ້ນມັກນິຍົມເຮັດກັບແຟ້ມພາບນາມສະກຸນ

.JPEG

ຫລື .PNG ດ້ວຍການອາໄສເທັກນິກ Steganography ກັນເປັນຫຼັກເພື່ອຫຼີກການກວດຈັບຈາກເທັກໂນໂລຢີ Anti-Malware

ແຕ່ສຳລັບການເຊື່ອງ Payload ໃນແຟ້ມສຽງນັ້ນ ນີ້ຖືເປັນເທື່ອທີ່ສອງເທົ່ານັ້ນ ໂດຍເທື່ອທຳອິດນັ້ນຄືການທີ່

Symantec

ກວດພົບກຸ່ມ Turla ວ່າມີການຝັງ Metasploit Meterpreter Backdoor ມາໃນ .WAV

ການຄົ້ນພົບໃນເທື່ອນີ້

ທີມ Cylance

ໄດ້ພົບການເຮັດ Steganography

ເພື່ອໂຈມຕີເຫຍື່ອດ້ວຍ XMRig

Monero Cryptominer ຫຼືໃຊ້ Metasploit

ເພື່ອເປີດ Reverse Shell ໂດຍຕົວແຟ້ມສຽງເຫຼົ່ານັ້ນຫາກເປີດຟັງແລ້ວກໍຈະພົບວ່າເປັນແຟ້ມສຽງຕາມປົກກະຕິທີ່ບໍ່ໄດ້ມີບັນຫາໃນເຊີງຄຸນນະພາບໃດໆ

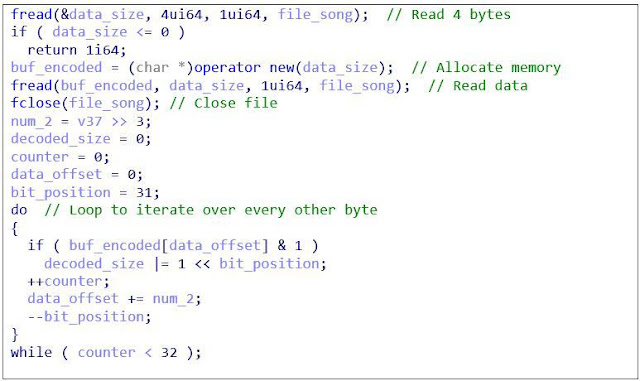

ຫຼື ເປັນສຽງນິ່ງໆ ແບບ White Noise ເທົ່ານັ້ນ ຊຶ່ງຕົວແຟ້ມສຽງເຫຼົ່ານີ້ຈະມາພ້ອມກັບ Loader ບ່ອນເຮັດວຽກ Decode ແລະ Execute ຄຳສັ່ງຕ່າງໆ ທີ່ຖືກຊ່ອນຢູ່ໃນແຟ້ມສຽງເຫຼົ່ານັ້ນດ້ວຍ

ໂດຍມີວິທີການໃນການ Decode ແລະ Execute ທີ່ແຕກຕ່າງກັນອອກໄປເຖິງ 3 ແບບນຳກັນ

- Loaders ທີ່ໃຊ້ steganography ຂອງ Least Significant Bit (LSB) ເພື່ອຖອດລະຫັດ (Decode) ແລະ Execute ແຟ້ມ PE.

- Loaders ທີ່ໃຊ້ algorithm ການຖອດລະຫັດ rand() ເພື່ອ Decode ແລ Execute ແຟ້ມ

PE.

- Loaders ທີ່ໃຊ້ algorithm ການຖອດລະຫັດ rand() ເພື່ອ Decode ແລ Execute shellcode.

ແຫຼ່ງຂໍ້ມູນ:

No comments:

Post a Comment